Heißer Flamewar und Hot Takes in den Kommentaren

-

RE: https://social.tchncs.de/@kuketzblog/116034644267703808

Heißer Flamewar und Hot Takes in den Kommentaren

In der Theorie sollten Passkeys so wie SSH-Keys für das Web funktionieren und schneller, bequemer und sicherer als Paßworte sein.

In der Praxis ist das alles komplett fucked, es ist unklar, was wann von wem wo gespeichert wird und wie man es wiederherstellt, und wie man es portiert, wenn man Geräte wechselt. Oder wie der Recovery-Flow aussieht und ob der sicher ist.

Ich habe daher auf allen meinen Geräten Passkeys blockiert und warte noch fünf bis zehn Jahre ab. Bis dahein Bitwarden gegen Vaultwarden und OTP. Und ich archiviere die QR-Codes zur Initialisierung der OTP-Generatoren für jede Site, sodaß ich dem Recovery-Flow der jeweiligen Sites geflissentlich fern bleiben kann – ich lerne einfach ein neues Gerät nacheinander mit den Screenshots der archivierten Codes an.

Mein Rat an jeden der mich fragt ist: Macht halt Passkeys, wenn ihr glaubt, daß ihr wisst ob und wie es funktioniert und ihr das managen könnt.

Für mich lösen sie keine Probleme und schaffen nur neue, funktionieren unzuverlässig und das Management ist unklar.

Das Hauptproblem ist in der Tat das Management, und da gibt es halt keine Erzählung. Bevor es die nicht gibt, gibt es keine Passkeys:

Angenommen, ich habe unseligerweise für Passkeys auf so einem Fido-Stick entschieden. Dann brauche ich offensichtlich ein Backup, und ich brauche eine Methode, den Stick zusammen mit dem Browser am Telefon zu verwenden.

Was ist die Story hier? Werden gleich zwei Passkeys angelegt und brauche ich also zum Account machen beide Sticks am Gerät? Kann der Stick mit meinem Telefon kommunizieren? Wie? NFC?

(Bei ssh habe ich ja einen Key für alle Sites, bei denen ich mich anmelde, da kann ich mir vorstellen, einen Key auf Hardware zu haben und ein Backup zu haben. Bei Passkeys habe ich offenbar einen Passkey pro Site, brauche das Backup also laufend an der Person. Das ist offensichtlich eine komplette Quatschidee und nicht realisierbar – diese Tatsache alleine macht "Passkey auf Hardware-Token" systematisch komplett kaputt).

Der Stick geht verloren oder wird zerstört und das Backup geht nicht. Wie liste ich die Accounts auf, für die ich Recovery machen muß? Ist der Recovery Flow bei jedem Anbieter anders oder einheitlich, oder gibt es gar eine zentrale Stelle, die das für mich macht.

Angenommen, ich war schlau und habe mich für "Keys werden in Software realisiert". Wie mache ich hier ein Backup der Keys, und wichtiger, ein Restore auf einem zweiten Gerät ohne Zugriff auf das erste haben zu müssen?

In Apple zum Beispiel, sind Passkeys in Time Machine bzw in der Account Migration auf ein neues Telefon, oder ist das eine der vielen Sachen, die ein Restore aus der iCloud nicht restauriert und ich bin mit einem Telefon gefickt? Wie kann ich mir vorher sicher sein, daß das funktioniert, ohne es auszuprobieren und dann im Arsch zu sein?

Wie liste ich alle Passkeys auf, die mein System kennt?

Angenommen, ich verwende Passkeys und habe die mit Safari eingerichtet und jetzt verwende ich Firefox, oder Brave. Kann ich mich noch einloggen und will ich das ausprobieren und riskieren, daß ich durch eine Recovery laufen muß?

Bei 2FA mit TOTP kann ich die Secrets archivieren (die QR-Codes als Screenshots managen) und kann so restaurieren ohne mich mit unterschiedlichen Recovery Flows unterschiedlicher Implementierungen auseinander setzen zu müssen. Wie mache ich das mit Passkeys?

Das sind alles Stories, die erzählt werden müssen, damit Passkeys vertrauenswürdig und MANAGEBAR werden.

Das ist kein technisches Problem, und kein Sicherheitsproblem, das ist ein Problem von Vertrauen, Managebarkeit und Ergonomie.

Stattdessen lese ich hier und beim Kuketz, daß

- Passkeys für manche Leute in 1/3 der Fälle schlicht nicht funkionieren

- Paypal auch bei Passkey noch 2FA mit OTP machen will (WTF?)

und ähnliche Stories.

Nein, da gehe ich mit der Kneifzange nicht ran, also nicht einmal um den Management-Flow auszuprobieren.

Das ist alles unreife und unterstandardisierte Tech. Da müssen statt Security-Leuten dringend ein paar UX Designer und Tester ran, und es braucht eine Standardisierung der Flows auf der Anbieter- und Clientseite, damit das akzeptabel wird.

Ich bin am Ende der Arsch, der das Menschen mit Geburtsjahr 1942 erklären muß und die umstellen muß, und die Zusammenfassung der Migrationsanleitung ist basically "Nein."

-

Das Hauptproblem ist in der Tat das Management, und da gibt es halt keine Erzählung. Bevor es die nicht gibt, gibt es keine Passkeys:

Angenommen, ich habe unseligerweise für Passkeys auf so einem Fido-Stick entschieden. Dann brauche ich offensichtlich ein Backup, und ich brauche eine Methode, den Stick zusammen mit dem Browser am Telefon zu verwenden.

Was ist die Story hier? Werden gleich zwei Passkeys angelegt und brauche ich also zum Account machen beide Sticks am Gerät? Kann der Stick mit meinem Telefon kommunizieren? Wie? NFC?

(Bei ssh habe ich ja einen Key für alle Sites, bei denen ich mich anmelde, da kann ich mir vorstellen, einen Key auf Hardware zu haben und ein Backup zu haben. Bei Passkeys habe ich offenbar einen Passkey pro Site, brauche das Backup also laufend an der Person. Das ist offensichtlich eine komplette Quatschidee und nicht realisierbar – diese Tatsache alleine macht "Passkey auf Hardware-Token" systematisch komplett kaputt).

Der Stick geht verloren oder wird zerstört und das Backup geht nicht. Wie liste ich die Accounts auf, für die ich Recovery machen muß? Ist der Recovery Flow bei jedem Anbieter anders oder einheitlich, oder gibt es gar eine zentrale Stelle, die das für mich macht.

Angenommen, ich war schlau und habe mich für "Keys werden in Software realisiert". Wie mache ich hier ein Backup der Keys, und wichtiger, ein Restore auf einem zweiten Gerät ohne Zugriff auf das erste haben zu müssen?

In Apple zum Beispiel, sind Passkeys in Time Machine bzw in der Account Migration auf ein neues Telefon, oder ist das eine der vielen Sachen, die ein Restore aus der iCloud nicht restauriert und ich bin mit einem Telefon gefickt? Wie kann ich mir vorher sicher sein, daß das funktioniert, ohne es auszuprobieren und dann im Arsch zu sein?

Wie liste ich alle Passkeys auf, die mein System kennt?

Angenommen, ich verwende Passkeys und habe die mit Safari eingerichtet und jetzt verwende ich Firefox, oder Brave. Kann ich mich noch einloggen und will ich das ausprobieren und riskieren, daß ich durch eine Recovery laufen muß?

Bei 2FA mit TOTP kann ich die Secrets archivieren (die QR-Codes als Screenshots managen) und kann so restaurieren ohne mich mit unterschiedlichen Recovery Flows unterschiedlicher Implementierungen auseinander setzen zu müssen. Wie mache ich das mit Passkeys?

Das sind alles Stories, die erzählt werden müssen, damit Passkeys vertrauenswürdig und MANAGEBAR werden.

Das ist kein technisches Problem, und kein Sicherheitsproblem, das ist ein Problem von Vertrauen, Managebarkeit und Ergonomie.

Stattdessen lese ich hier und beim Kuketz, daß

- Passkeys für manche Leute in 1/3 der Fälle schlicht nicht funkionieren

- Paypal auch bei Passkey noch 2FA mit OTP machen will (WTF?)

und ähnliche Stories.

Nein, da gehe ich mit der Kneifzange nicht ran, also nicht einmal um den Management-Flow auszuprobieren.

Das ist alles unreife und unterstandardisierte Tech. Da müssen statt Security-Leuten dringend ein paar UX Designer und Tester ran, und es braucht eine Standardisierung der Flows auf der Anbieter- und Clientseite, damit das akzeptabel wird.

Ich bin am Ende der Arsch, der das Menschen mit Geburtsjahr 1942 erklären muß und die umstellen muß, und die Zusammenfassung der Migrationsanleitung ist basically "Nein."

@isotopp ich bin völlig bei Dir. Aber das Thema Backup/Recovery habe ich ansatzweise dadurch gelöst, dass ich meine (wenigen) Passkeys in Vaultwarden verwalte. System- und browserübergreifend und mit dem ohnehin nötigen Backup.

-

Das Hauptproblem ist in der Tat das Management, und da gibt es halt keine Erzählung. Bevor es die nicht gibt, gibt es keine Passkeys:

Angenommen, ich habe unseligerweise für Passkeys auf so einem Fido-Stick entschieden. Dann brauche ich offensichtlich ein Backup, und ich brauche eine Methode, den Stick zusammen mit dem Browser am Telefon zu verwenden.

Was ist die Story hier? Werden gleich zwei Passkeys angelegt und brauche ich also zum Account machen beide Sticks am Gerät? Kann der Stick mit meinem Telefon kommunizieren? Wie? NFC?

(Bei ssh habe ich ja einen Key für alle Sites, bei denen ich mich anmelde, da kann ich mir vorstellen, einen Key auf Hardware zu haben und ein Backup zu haben. Bei Passkeys habe ich offenbar einen Passkey pro Site, brauche das Backup also laufend an der Person. Das ist offensichtlich eine komplette Quatschidee und nicht realisierbar – diese Tatsache alleine macht "Passkey auf Hardware-Token" systematisch komplett kaputt).

Der Stick geht verloren oder wird zerstört und das Backup geht nicht. Wie liste ich die Accounts auf, für die ich Recovery machen muß? Ist der Recovery Flow bei jedem Anbieter anders oder einheitlich, oder gibt es gar eine zentrale Stelle, die das für mich macht.

Angenommen, ich war schlau und habe mich für "Keys werden in Software realisiert". Wie mache ich hier ein Backup der Keys, und wichtiger, ein Restore auf einem zweiten Gerät ohne Zugriff auf das erste haben zu müssen?

In Apple zum Beispiel, sind Passkeys in Time Machine bzw in der Account Migration auf ein neues Telefon, oder ist das eine der vielen Sachen, die ein Restore aus der iCloud nicht restauriert und ich bin mit einem Telefon gefickt? Wie kann ich mir vorher sicher sein, daß das funktioniert, ohne es auszuprobieren und dann im Arsch zu sein?

Wie liste ich alle Passkeys auf, die mein System kennt?

Angenommen, ich verwende Passkeys und habe die mit Safari eingerichtet und jetzt verwende ich Firefox, oder Brave. Kann ich mich noch einloggen und will ich das ausprobieren und riskieren, daß ich durch eine Recovery laufen muß?

Bei 2FA mit TOTP kann ich die Secrets archivieren (die QR-Codes als Screenshots managen) und kann so restaurieren ohne mich mit unterschiedlichen Recovery Flows unterschiedlicher Implementierungen auseinander setzen zu müssen. Wie mache ich das mit Passkeys?

Das sind alles Stories, die erzählt werden müssen, damit Passkeys vertrauenswürdig und MANAGEBAR werden.

Das ist kein technisches Problem, und kein Sicherheitsproblem, das ist ein Problem von Vertrauen, Managebarkeit und Ergonomie.

Stattdessen lese ich hier und beim Kuketz, daß

- Passkeys für manche Leute in 1/3 der Fälle schlicht nicht funkionieren

- Paypal auch bei Passkey noch 2FA mit OTP machen will (WTF?)

und ähnliche Stories.

Nein, da gehe ich mit der Kneifzange nicht ran, also nicht einmal um den Management-Flow auszuprobieren.

Das ist alles unreife und unterstandardisierte Tech. Da müssen statt Security-Leuten dringend ein paar UX Designer und Tester ran, und es braucht eine Standardisierung der Flows auf der Anbieter- und Clientseite, damit das akzeptabel wird.

Ich bin am Ende der Arsch, der das Menschen mit Geburtsjahr 1942 erklären muß und die umstellen muß, und die Zusammenfassung der Migrationsanleitung ist basically "Nein."

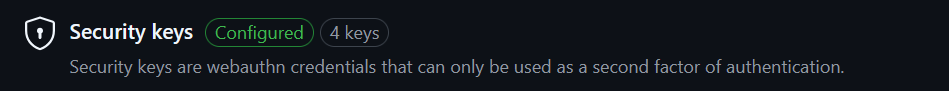

@isotopp Ich hatte mich für ein Paar Hardware Keys entschieden und würde dabei auf zwei Weisen gebissen, die du noch nicht erwähnt hast:

* Manche Services, wie z.B. GitHub, erlauben nur einen einzigen Key. Keine Redundanz möglich.

* Zu erkennen, welche Keys auf der Hardware gespeichert sind, ist nicht immer möglich. Es gibt in meinem Fall da zwar eine App vom Hersteller, aber die scheint mit diesem Modell einfach nicht zu funktionieren. -

Das Hauptproblem ist in der Tat das Management, und da gibt es halt keine Erzählung. Bevor es die nicht gibt, gibt es keine Passkeys:

Angenommen, ich habe unseligerweise für Passkeys auf so einem Fido-Stick entschieden. Dann brauche ich offensichtlich ein Backup, und ich brauche eine Methode, den Stick zusammen mit dem Browser am Telefon zu verwenden.

Was ist die Story hier? Werden gleich zwei Passkeys angelegt und brauche ich also zum Account machen beide Sticks am Gerät? Kann der Stick mit meinem Telefon kommunizieren? Wie? NFC?

(Bei ssh habe ich ja einen Key für alle Sites, bei denen ich mich anmelde, da kann ich mir vorstellen, einen Key auf Hardware zu haben und ein Backup zu haben. Bei Passkeys habe ich offenbar einen Passkey pro Site, brauche das Backup also laufend an der Person. Das ist offensichtlich eine komplette Quatschidee und nicht realisierbar – diese Tatsache alleine macht "Passkey auf Hardware-Token" systematisch komplett kaputt).

Der Stick geht verloren oder wird zerstört und das Backup geht nicht. Wie liste ich die Accounts auf, für die ich Recovery machen muß? Ist der Recovery Flow bei jedem Anbieter anders oder einheitlich, oder gibt es gar eine zentrale Stelle, die das für mich macht.

Angenommen, ich war schlau und habe mich für "Keys werden in Software realisiert". Wie mache ich hier ein Backup der Keys, und wichtiger, ein Restore auf einem zweiten Gerät ohne Zugriff auf das erste haben zu müssen?

In Apple zum Beispiel, sind Passkeys in Time Machine bzw in der Account Migration auf ein neues Telefon, oder ist das eine der vielen Sachen, die ein Restore aus der iCloud nicht restauriert und ich bin mit einem Telefon gefickt? Wie kann ich mir vorher sicher sein, daß das funktioniert, ohne es auszuprobieren und dann im Arsch zu sein?

Wie liste ich alle Passkeys auf, die mein System kennt?

Angenommen, ich verwende Passkeys und habe die mit Safari eingerichtet und jetzt verwende ich Firefox, oder Brave. Kann ich mich noch einloggen und will ich das ausprobieren und riskieren, daß ich durch eine Recovery laufen muß?

Bei 2FA mit TOTP kann ich die Secrets archivieren (die QR-Codes als Screenshots managen) und kann so restaurieren ohne mich mit unterschiedlichen Recovery Flows unterschiedlicher Implementierungen auseinander setzen zu müssen. Wie mache ich das mit Passkeys?

Das sind alles Stories, die erzählt werden müssen, damit Passkeys vertrauenswürdig und MANAGEBAR werden.

Das ist kein technisches Problem, und kein Sicherheitsproblem, das ist ein Problem von Vertrauen, Managebarkeit und Ergonomie.

Stattdessen lese ich hier und beim Kuketz, daß

- Passkeys für manche Leute in 1/3 der Fälle schlicht nicht funkionieren

- Paypal auch bei Passkey noch 2FA mit OTP machen will (WTF?)

und ähnliche Stories.

Nein, da gehe ich mit der Kneifzange nicht ran, also nicht einmal um den Management-Flow auszuprobieren.

Das ist alles unreife und unterstandardisierte Tech. Da müssen statt Security-Leuten dringend ein paar UX Designer und Tester ran, und es braucht eine Standardisierung der Flows auf der Anbieter- und Clientseite, damit das akzeptabel wird.

Ich bin am Ende der Arsch, der das Menschen mit Geburtsjahr 1942 erklären muß und die umstellen muß, und die Zusammenfassung der Migrationsanleitung ist basically "Nein."

@isotopp

Im bisherigen Zustand gehören Passkey in die Schublade: Gut gemeint ist nicht gleich gut gemacht. IMHO. -

@isotopp Ich hatte mich für ein Paar Hardware Keys entschieden und würde dabei auf zwei Weisen gebissen, die du noch nicht erwähnt hast:

* Manche Services, wie z.B. GitHub, erlauben nur einen einzigen Key. Keine Redundanz möglich.

* Zu erkennen, welche Keys auf der Hardware gespeichert sind, ist nicht immer möglich. Es gibt in meinem Fall da zwar eine App vom Hersteller, aber die scheint mit diesem Modell einfach nicht zu funktionieren. -

Das Hauptproblem ist in der Tat das Management, und da gibt es halt keine Erzählung. Bevor es die nicht gibt, gibt es keine Passkeys:

Angenommen, ich habe unseligerweise für Passkeys auf so einem Fido-Stick entschieden. Dann brauche ich offensichtlich ein Backup, und ich brauche eine Methode, den Stick zusammen mit dem Browser am Telefon zu verwenden.

Was ist die Story hier? Werden gleich zwei Passkeys angelegt und brauche ich also zum Account machen beide Sticks am Gerät? Kann der Stick mit meinem Telefon kommunizieren? Wie? NFC?

(Bei ssh habe ich ja einen Key für alle Sites, bei denen ich mich anmelde, da kann ich mir vorstellen, einen Key auf Hardware zu haben und ein Backup zu haben. Bei Passkeys habe ich offenbar einen Passkey pro Site, brauche das Backup also laufend an der Person. Das ist offensichtlich eine komplette Quatschidee und nicht realisierbar – diese Tatsache alleine macht "Passkey auf Hardware-Token" systematisch komplett kaputt).

Der Stick geht verloren oder wird zerstört und das Backup geht nicht. Wie liste ich die Accounts auf, für die ich Recovery machen muß? Ist der Recovery Flow bei jedem Anbieter anders oder einheitlich, oder gibt es gar eine zentrale Stelle, die das für mich macht.

Angenommen, ich war schlau und habe mich für "Keys werden in Software realisiert". Wie mache ich hier ein Backup der Keys, und wichtiger, ein Restore auf einem zweiten Gerät ohne Zugriff auf das erste haben zu müssen?

In Apple zum Beispiel, sind Passkeys in Time Machine bzw in der Account Migration auf ein neues Telefon, oder ist das eine der vielen Sachen, die ein Restore aus der iCloud nicht restauriert und ich bin mit einem Telefon gefickt? Wie kann ich mir vorher sicher sein, daß das funktioniert, ohne es auszuprobieren und dann im Arsch zu sein?

Wie liste ich alle Passkeys auf, die mein System kennt?

Angenommen, ich verwende Passkeys und habe die mit Safari eingerichtet und jetzt verwende ich Firefox, oder Brave. Kann ich mich noch einloggen und will ich das ausprobieren und riskieren, daß ich durch eine Recovery laufen muß?

Bei 2FA mit TOTP kann ich die Secrets archivieren (die QR-Codes als Screenshots managen) und kann so restaurieren ohne mich mit unterschiedlichen Recovery Flows unterschiedlicher Implementierungen auseinander setzen zu müssen. Wie mache ich das mit Passkeys?

Das sind alles Stories, die erzählt werden müssen, damit Passkeys vertrauenswürdig und MANAGEBAR werden.

Das ist kein technisches Problem, und kein Sicherheitsproblem, das ist ein Problem von Vertrauen, Managebarkeit und Ergonomie.

Stattdessen lese ich hier und beim Kuketz, daß

- Passkeys für manche Leute in 1/3 der Fälle schlicht nicht funkionieren

- Paypal auch bei Passkey noch 2FA mit OTP machen will (WTF?)

und ähnliche Stories.

Nein, da gehe ich mit der Kneifzange nicht ran, also nicht einmal um den Management-Flow auszuprobieren.

Das ist alles unreife und unterstandardisierte Tech. Da müssen statt Security-Leuten dringend ein paar UX Designer und Tester ran, und es braucht eine Standardisierung der Flows auf der Anbieter- und Clientseite, damit das akzeptabel wird.

Ich bin am Ende der Arsch, der das Menschen mit Geburtsjahr 1942 erklären muß und die umstellen muß, und die Zusammenfassung der Migrationsanleitung ist basically "Nein."

@isotopp Streng genommen ist das mit dem hardware token nicht korrekt. Es gibt undiscoverable WebAuthn credentials, da hat man einen Key für alles, die sind für den Use Case hardware token (bspw. als 2. Faktor) gedacht

Discoverable Credentials sind für den software Token Einsatz gedacht.

Auch nicht ganz korrekt ist, dass das unterstandarsiert ist (mit der Ausnahme von Transfer, das kommt gerade). Leider ist *trotz* des echt guten Standards es so, dass super viele Vendors das kacke implementieren, weshalb ich – genauso wie du – meinen Eltern gerade keine Passkeys andrehe. Aber das ist kein Fehler der Technologie selber, wie du auch schon richtig sagtest – und was ich bei Kuketz grob falsch finde. Und seine lapidare Formulierung, dass ja OTPs hinreichend schützen und die Implikation, dass er keinen Schutz vor Phishing braucht... ist absurd.

1/2

-

@isotopp Streng genommen ist das mit dem hardware token nicht korrekt. Es gibt undiscoverable WebAuthn credentials, da hat man einen Key für alles, die sind für den Use Case hardware token (bspw. als 2. Faktor) gedacht

Discoverable Credentials sind für den software Token Einsatz gedacht.

Auch nicht ganz korrekt ist, dass das unterstandarsiert ist (mit der Ausnahme von Transfer, das kommt gerade). Leider ist *trotz* des echt guten Standards es so, dass super viele Vendors das kacke implementieren, weshalb ich – genauso wie du – meinen Eltern gerade keine Passkeys andrehe. Aber das ist kein Fehler der Technologie selber, wie du auch schon richtig sagtest – und was ich bei Kuketz grob falsch finde. Und seine lapidare Formulierung, dass ja OTPs hinreichend schützen und die Implikation, dass er keinen Schutz vor Phishing braucht... ist absurd.

1/2

@isotopp

Ein von mir vermutetes Problem beim Rollout ist der 2FA Fetisch: Passkeys fühlen sich deutlich weniger 2FA an. Daher dann sowas wie PW+Passkey, Passkey+OTP, etc. und auch die Einstellung einiger Vendors das unter 2FA zu verstecken oder per Flag Hardware-Token zu verlangen. Das ist alles entgegen der Empfehlungen von den Passkey-Leuten, aber die Leute wollen halt ihre 2 Faktoren ohne darüber nachzudenken, dass die eigentliche Sicherheit von1. mutual auth,

2. pub/priv crypto challenge anstatt shared secret

3. strong key materialkommt.

Ich persönlich habe meinen PW-Manager bei FIDO2-Token abgesichert und speichere darin Passkeys (wo geht). Und wenn irgendwann

noch Vendors anbieten, Software-Passkey als 1. Faktor und zusätzlich einen Hardware-FIDO2-Stick als 2. für besonders sensible Aktionen zu enrollen, bin ich wirklich glücklich.

noch Vendors anbieten, Software-Passkey als 1. Faktor und zusätzlich einen Hardware-FIDO2-Stick als 2. für besonders sensible Aktionen zu enrollen, bin ich wirklich glücklich. -

@isotopp Streng genommen ist das mit dem hardware token nicht korrekt. Es gibt undiscoverable WebAuthn credentials, da hat man einen Key für alles, die sind für den Use Case hardware token (bspw. als 2. Faktor) gedacht

Discoverable Credentials sind für den software Token Einsatz gedacht.

Auch nicht ganz korrekt ist, dass das unterstandarsiert ist (mit der Ausnahme von Transfer, das kommt gerade). Leider ist *trotz* des echt guten Standards es so, dass super viele Vendors das kacke implementieren, weshalb ich – genauso wie du – meinen Eltern gerade keine Passkeys andrehe. Aber das ist kein Fehler der Technologie selber, wie du auch schon richtig sagtest – und was ich bei Kuketz grob falsch finde. Und seine lapidare Formulierung, dass ja OTPs hinreichend schützen und die Implikation, dass er keinen Schutz vor Phishing braucht... ist absurd.

1/2

@ljrk es ist ja am Ende egal warum es kaputt ist, es ist kaputt. Und schon die Option, dass es da es Wahlmöglichkeiten gibt und unterschiedliche Sorten Keys macht es kaputt. Was habe ich denn nun und welche Sorte Key ist die beste für mich?

-

R relay@relay.infosec.exchange shared this topic